Служба реагирования на компьютерные инциденты KZ-CERT предупреждает о распространении злоумышленниками ссылки на вредоносное программное обеспечение, которое позволяет украсть персональные данные пользователей — логин/пароль интернет-банкинга — и осуществить кражу средств даже при включенной функции двухфакторной авторизации с помощью одноразовых кодов, высылаемых посредством СМС банком клиенту.

Инцидент связан с распространением вредоносного PAC-файла для кражи персональных данных пользователей следующих систем онлайн-банкингов Online.sberbank.ru, Click.alfabank.ru, Homebank.kz, Myhalyk.kz.

Отмечается, что указанный перечень никоим образом не говорит о слабой защищенности перечисленных сервисов: «Хотим отметить, что данный список может легко дополняться, если злоумышленники добавят копии других сайтов онлайн-банкинга на свои серверы. Поэтому пользователям любых систем интернет-банкингов и электронных платежей советуем быть бдительными и проверить настройки браузеров».

«PAC-файл — это текстовый файл, определяющий по крайней мере одну функцию JavaScript — FindProxyForURL (url, host). Функция принимает два аргумента: „url“ — это URL-адрес объекта, и „host“ — это имя узла, полученное из этого URL-адреса. Функция возвращает адрес прокси-сервера, который следует использовать для доступа к указанному URL-адресу, или строку „DIRECT“, если прокси не нужен. Известные нам образцы, в качестве прокси-сервера, используют следующий адрес: 178.32.10.70:8088. Вредоносный скрипт обрабатывает запросы и перенаправляет пользователя интернет-банкинга на вредоносный сервер, являющийся копией указанных ресурсов, подконтрольной злоумышленникам», — пояснили в KZ-CERT.

Вредоносный файл может попасть на компьютер жертвы несколькими способами:

— посещение сайта по ссылке (URL)

— скачивание через ранее установленное вредоносное программное обеспечение (Downloader)

— через внешние носители (USB, CD/DVD).

Пример ссылки, с помощью которой скачивается вредоносное ПО: sample.info/iir6.eut. Антивирус с актуальными сигнатурами угроз может предупредить о ненадежности или опасности интернет-ресурса. Но, так как злоумышленники могут легко модифицировать настройки и таким образом избежать детектирования, специалисты советуют пользователям проверить настройки браузера и проявлять бдительность.

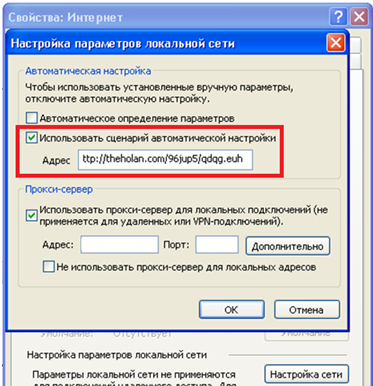

Чтобы удостовериться в отсутствии данного вредоносного ПО на компьютере, проверьте наличие ссылки, как указано на рисунке, в настройках по пути: Свойства браузера > Подключения > Настройка сети. На рисунке показаны настройки браузера с вредоносным PAC-файлом (адрес (может быть другим) обведен красной рамкой). Если вы или ваш администратор сети не устанавливали никаких настроек данного параметра — это может являться признаком заражения.

Схема атаки, со стороны пользователя, выглядит следующим образом:

1. Вы заходите на сайт своего интернет-банкинга, скрипт (PAC) определяет, что сайт входит в число интересующих и перенаправляет вас на копию, расположенную на серверах злоумышленников. К настоящим сайтам она не имеет никакого отношения, но выглядит абсолютно идентично.

2. Затем вы вводите на сайте-ловушке имя пользователя и пароль, таким образом, они попадают в руки преступников.

3. Злоумышленники входят на сайт реального интернет-банкинга, используя ваши имя пользователя и пароль и инициируют операцию по переводу средств на свои счета. Вам в это время поддельный сайт сообщает об ошибке входа и необходимости подтвердить вашу личность путем ввода кода, полученного вами в СМС от банка. На самом деле вы на поддельном сайте вводите код подтверждения перевода средств, который злоумышленники вводят на реальном сайте банкинга, тем самым, обеспечивая перевод денег на свои счета.

«Проблема в том, что после изменения настроек браузера для успешной кражи денег не требуется наличия вредоносного кода (программы или скрипта, кроме загружаемого PAC-файла) на компьютере жертвы, — отметил Олег Биль, вирусный аналитик службы KZ-CERT, подразделения РГП „Государственная техническая служба“. — Просим пользователей быть бдительными и при обнаружении любых нестандартных ситуаций, связанных со входом или работой в системах интернет-банкинга, обращаться в свой банк с детальным описанием ситуации. Также просим банки рассмотреть возможность добавления информации о подтверждаемой операции в присылаемые СМС (например: Перевод 50 000 тенге на карту. Код подтверждения: 12345. Никому не говорите код!) Сейчас у некоторых банков СМС выглядят так: Код подтверждения: 12345. Никому не говорите код! Соответственно, клиент не понимает из текста СМС, какую операцию он подтверждает, что играет на руку злоумышленникам».

http://profit.kz/news/37009/Klienti-kazahstanskih-internet-bankingov-pod-ugrozoj